【図解】NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) 構築手順(エンタープライズ CA 編)

ネットワークセキュリティーの重要性が高まる中、企業での Wi-Fi ネットワークの安全対策は不可欠です。特に、BYOD やモバイルワークスの普及に伴い、企業ネットワークへのアクセスを制御するための認証システムの構築が求められます。この記事では、企業内の Wi-Fi ネットワークに NPS や 802.1x 認証 PEAP (EAP-TLS) を導入することで、セキュアなネットワーク環境を実現するための 手順を詳しく解説します。

【ワイヤレスセキュリティ強化】NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) 構築のメリット

NPS(Network Policy Server)を使用して、WiFi ネットワークと 802.1x 認証 PEAP (EAP-TLS) を組み合わせることで、ワイヤレスセキュリティを強化することができます。この構築方法では、エンタープライズ CA を使用して証明書を発行し、ユーザー認証を強化することができます。

【NPS の役割】認証と認可の集中管理

NPS は、RADIUS サーバーとして動作し、認証と認可の集中管理を行うことができます。NPS を使用することで、異なるネットワークドメイン間での認証を統一することができます。また、NPS では、認証結果に基づいてネットワークアクセスを制御することができます。

| 認証方式 | 説明 |

|---|---|

| PEAP (EAP-TLS) | TLS 認証を使用した暗号化された通信 |

| 802.1x | ワイヤレスネットワークでの認証プロトコル |

【WiFi ネットワークのセキュリティリスク】無線LAN の脆弱性

WiFi ネットワークには、無線LAN の脆弱性があります。込み合ったWi-Fi ネットワークでは、不正アクセスやデータ盗難のリスクが高まります。また、WEP や WPA の暗号化方式には、脆弱性があり、簡単に破られます。

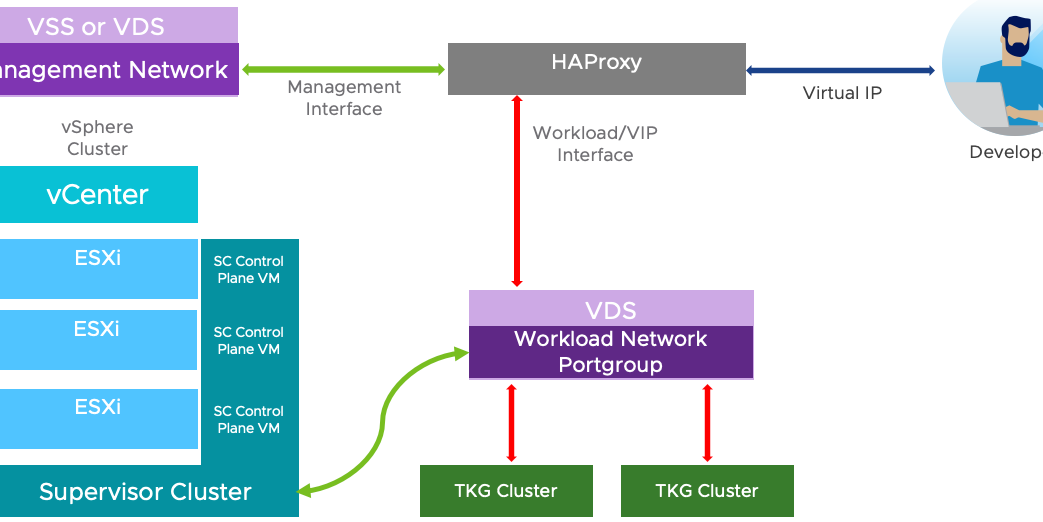

VMware Tanzu入門!NUCで構築するvSphere with Tanzu環境でTKCをデプロイする方法【エンタープライズ CA の役割】証明書の発行と管理

エンタープライズ CA を使用することで、証明書を発行し、管理することができます。エンタープライズ CA では、証明書の発行、更新、失効の管理を行うことができます。また、エンタープライズ CA では、証明書の内容を設定することができます。

| 証明書の種類 | 説明 |

|---|---|

| デジタル証明書 | 電子認証のための証明書 |

| ルート証明書 | エンタープライズ CA の root 証明書 |

【構築手順】NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) の設定

NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) の構築手順は、以下の通りです。 1. NPS サーバーの設定 2. WiFi ネットワークの設定 3. 802.1x 認証の設定 4. PEAP (EAP-TLS) 認証の設定 5. エンタープライズ CA の設定

【テストと検証】NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) のテスト

NPS + WiFi + 802.1x 認証 PEAP (EAP-TLS) の構築が完了したら、テストと検証を行う必要があります。テストでは、認証の成功と失敗を確認し、エラーの調査を行う必要があります。

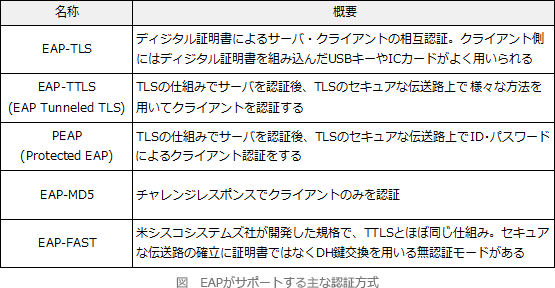

WiFiの認証方式でEAP-TLSとは何ですか?

概要

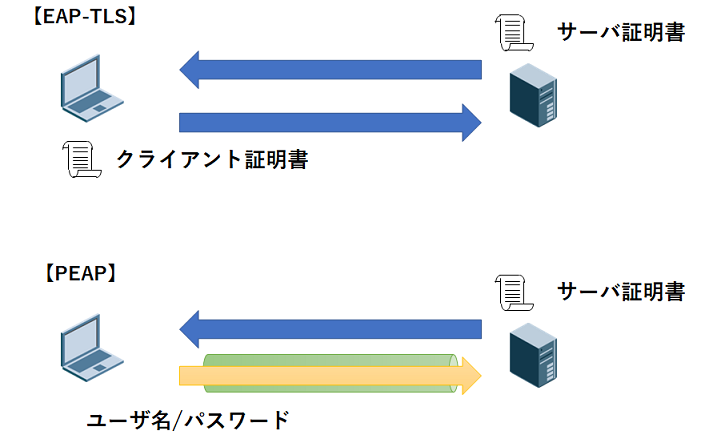

EAP-TLS(Extensible Authentication Protocol – Transport Layer Security)は、WiFiネットワークでの認証方式の一つです。EAPは、認証プロトコルであり、複数の認証方式をサポートしています。TLSは、暗号化された通信を行うためのプロトコルです。EAP-TLSは、TLSを使用して、WiFiネットワークにアクセスするための認証を行います。

特徴

EAP-TLSには、以下の特徴があります。

- 暗号化された認証:EAP-TLSは、TLSを使用して認証情報を暗号化します。

- 相互認証:EAP-TLSでは、クライアントとサーバーが相互に認証を行います。

- 安全性の高さ:EAP-TLSは、TLSを使用して暗号化されるため、高い安全性を持っています。

使用例

EAP-TLSは、以下の場合に使用されます。

- 企業内ネットワーク:EAP-TLSは、企業内ネットワークでの認証方式として使用されます。

- 公衆WiFi:EAP-TLSは、公衆WiFiネットワークでの認証方式として使用されます。

- セキュリティーが必要な環境:EAP-TLSは、セキュリティーが必要な環境での認証方式として使用されます。

EAP-PEAP認証とは何ですか?

EAP-PEAP認証とは、ワイヤレスLANやVirtual Private Network(VPN)などのネットワークにアクセスするために使用される認証プロトコルの一種です。EAP(Extensible Authentication Protocol)は、認証のためのフレームワークであり、PEAP(Protected EAP)は、その中の一つの認証方法です。

EAP-PEAP認証の特徴

EAP-PEAP認証の特徴として、以下のような点が挙げられます。

- 暗号化されたトンネルを使用して認証情報を転送するため、セキュリティーが高まります。

- 複数の認証方法をサポートしており、柔軟に対応することができます。

- 広く普及しているため、多くのデバイスやプラットフォームでサポートされています。

EAP-PEAP認証の仕組み

EAP-PEAP認証の仕組みとして、以下のような流れがあります。

- クライアント-side(ユーザーデバイス)がアクセスポイント(AP)に接続を要求します。

- APがクライアント-sideに対してEAP要求を送信し、認証を開始します。

- クライアント-sideがPEAP認証を選択し、暗号化されたトンネルを確立します。

EAP-PEAP認証の利点

EAP-PEAP認証の利点として、以下のような点が挙げられます。

【Nuxt.js x Vuetify.js】回文メーカーを作ってみよう!- データーの暗号化により、機密性や整合性が保証されます。

- 認証のために使われる暗号化トンネルにより、攻撃耐性が高まります。

- 多くのプラットフォームやデバイスでサポートされるため、互換性が高まります。

PEAPとTLSは併用できますか?

PEAP(Protected EAP)は、WLANの認証プロトコルの一つです。一方、TLS(Transport Layer Security)は、暗号化された通信を行うためのプロトコルです。両者の併用について、以下の点を考慮する必要があります。

PEAPとTLSの関係

PEAPは、TLSをベースにした暗号化機構を使用して、認証情報を保護しています。具体的には、PEAPはTLSの暗号化機能を使用して認証サーバーとの通信を暗::::::::’

- 認証情報を暗号化

- 認証サーバーとの通信を暗号化

- 認証結果を暗号化

このように、PEAPはTLSを併用することで、認証情報を安全に保護することができます。

併用のメリット

PEAPとTLSを併用することで、以下のようなメリットがあります。

- 高いセキュリティ:認証情報を暗号化することで、第三者による盗聴や改ざんを防ぐことができます。

- 互換性の高さ:PEAPとTLSは、多くのデバイスやプラットフォームでサポートされているため、互換性の高い環境を実現することができます。

- 拡張性:PEAPとTLSを併用することで、将来的には新しい認証方式や暗号化方式を追加することができます。

併用の注意点

PEAPとTLSを併用する際には、以下のような注意点があります。

- パフォーマンスの低下:暗号化や認証処理のために、パフォーマンスが低下する場合があります。

- 設定の複雑さ:PEAPとTLSを併用するために、設定が複雑になる場合があります。

- 互換性の問題:PEAPとTLSのバージョンや実装の問題により、互換性の問題が生じる場合があります。

EAP-TLSが行う認証はどれか?

EAP-TLSが行う認証は、_SSL/TLS_ を基盤として、_暗号化された_ 通信路 上で行われる認証方式です。この認証方式では、_サーバー_ 側と_クライアント_ 側の双方が、_デジタル証明書_ を使用して互いに認証を行います。

認証の流れ

EAP-TLSの認証は、以下の流れで行われます。

- クライアントがサーバーに対して接続要求を送信します。

- サーバー側が、デジタル証明書を使用して自分のアイデンティティを証明します。

- クライアント側が、サーバーのデジタル証明書を検証し、アイデンティティを確認します。

- クライアント側が、自分のデジタル証明書を使用してサーバーに対して認証を行います。

- サーバー側が、クライアントのデジタル証明書を検証し、アイデンティティを確認します。

セキュリティーの利点

EAP-TLSが行う認証には、以下のようなセキュリティーの利点があります。

- _暗号化された_ 通信路を使用するため、通信内容が盗み聞きされるのを防ぐことができます。

- デジタル証明書を使用するため、_アイデンティティ_ の盗みや偽造を防ぐことができます。

- 双方の認証を行うため、_マン・イン・ザ・ミドル_ 攻撃を防ぐことができます。

実際的な活用

EAP-TLSが行う認証は、以下のような実際的な活用例があります。

- _WLAN_ ネットワークでの認証に使用されます。

- _VPN_ ネットワークでの認証に使用されます。

- _機器認証_ において使用されます。

よくある質問

Q1. NPS + WiFi + 802.1x認証PEAP(EAP-TLS)構築手順の概要は何ですか?

この構築手順は、 empresa 内の WiFi ネットワークに安全に接続するための認証システムを構築するための手順です。NPS(Network Policy Server)を使用して、802.1x 認証プロトコルに基づいて、PEAP(Protected EAP)を使用した認証を行います。また、EAP-TLS を使用して、暗号化された認証を行うことで、セキュリティを強化します。

Q2. この構築手順では、どのようなセキュリティーが実現できますか?

この構築手順では、強力な認証 を実現することで、無断アクセスや不正アクセスを防ぐことができます。また、暗号化された通信 を実現することで、盗聴や中間者攻撃を防ぐことができます。また、企業 root CA による認証局を使用することで、自己署名証明書による認証を避けることができます。

Q3. NPS + WiFi + 802.1x認証PEAP(EAP-TLS)構築手順のメリットは何ですか?

この構築手順のメリットは、セキュリティーの強化 と 運用の簡略化 です。自動認証 を実現することで、ユーザーの認証手順を簡略化することができ、省力化 を実現します。また、集中管理 を実現することで、認証システムの運用を簡略化することができます。

Q4. この構築手順では、どのようなハードウェアやソフトウェアが必要ですか?

この構築手順では、NPS サーバー、WiFi アクセスポイント、Radius サーバー などのハードウェアやソフトウェアが必要です。また、企業 root CA による認証局や EAP-TLS クライアント などのソフトウェアも必要です。具体的には、Windows Server や Linux などの OS、Radius サーバーソフトウェアや NPS ソフトウェアなどのソフトウェアが必要です。