【OpenSSH】HostbasedAuthenticationでセキュアなSSH接続を実現する方法

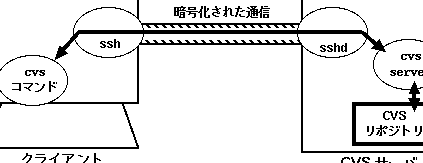

SSHは、遠隔地のサーバーにアクセスするための主要なプロトコルです。しかし、パスワードや鍵の管理、認証の強化など、セキュリティー面での課題があります。そんな中、OpenSSHには、HostbasedAuthenticationという機能があります。この機能を活用することで、セキュアなSSH接続を実現することができます。本稿では、HostbasedAuthenticationのしくみと、セキュアなSSH接続を実現するための具体的な設定方法について解説します。

【OpenSSH」におけるHostbasedAuthenticationの設定方法

【OpenSSH】では、HostbasedAuthenticationを使用することで、セキュアなSSH接続を実現することができます。この方法では、認証をホストベースで行うことで、ユーザー名とパスワードの組み合わせを一切使用せずに、セキュアな接続を実現することができます。

【前提条件】HostbasedAuthenticationを使用するための要件

HostbasedAuthenticationを使用するためには、以下の要件を満たす必要があります。

・OpenSSH 3.4以降のバージョンを使用していること

・SSHサーバーとクライアントの両方で、HostbasedAuthenticationを有効にすること

・ SSHサーバーでは、ホスト鍵を生成しておく必要があること

| 要件 | version |

|---|---|

| OpenSSHのバージョン | 3.4以降 |

| HostbasedAuthenticationの有効化 | SSHサーバー・クライアント両方 |

| ホスト鍵の生成 | SSHサーバー |

【設定方法】HostbasedAuthenticationの有効化

HostbasedAuthenticationを有効にするためには、SSHサーバーの設定ファイル(通常は`/etc/ssh/sshd config`)を編集して、以下の行を追加する必要があります。

`HostbasedAuthentication yes`

`HostbasedUsesNameFromPacketOnly yes`

【ホスト鍵の生成】鍵の生成と配置

ホスト鍵を生成するため에는、`ssh-keygen`コマンドを使用します。

`ssh-keygen -t rsa -f /etc/ssh/ssh host rsa key`

生成された鍵を、`/etc/ssh/ssh host rsa key`に配置する必要があります。

【クライアント側の設定】SSHクライアントでのHostbasedAuthenticationの設定

クライアント側では、`~/.ssh/config`ファイルに以下の設定を追加する必要があります。

`HostBasedAuthentication yes`

`HostBasedUsesNameFromPacketOnly yes`

【トラブルシューティング】HostbasedAuthenticationに関する問題の解決

HostbasedAuthenticationに関する問題が発生した場合、以下の点を確認する必要があります。

・ホスト鍵が正しく生成されているか

・SSHサーバーとクライアントの両方で、HostbasedAuthenticationが有効になっているか

・設定ファイルに誤りがないか

SSH接続の認証方法には何がありますか?

SSH接続の認証方法には、以下のようなものがあります。

パスワード認証

パスワード認証は、最も基本的な認証方法です。ユーザー名とパスワードを組み合わせて認証を行います。この方法は、簡単に設定できる反面、セキュリティー面で問題があります。なぜなら、パスワードが漏洩することで、サーバーにアクセスできてしまうためです。

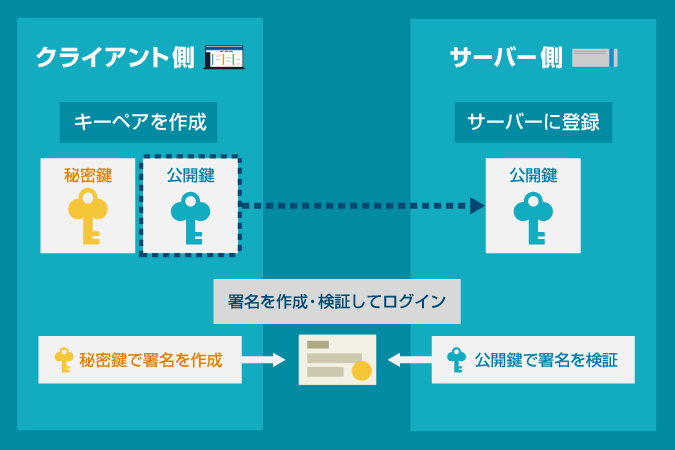

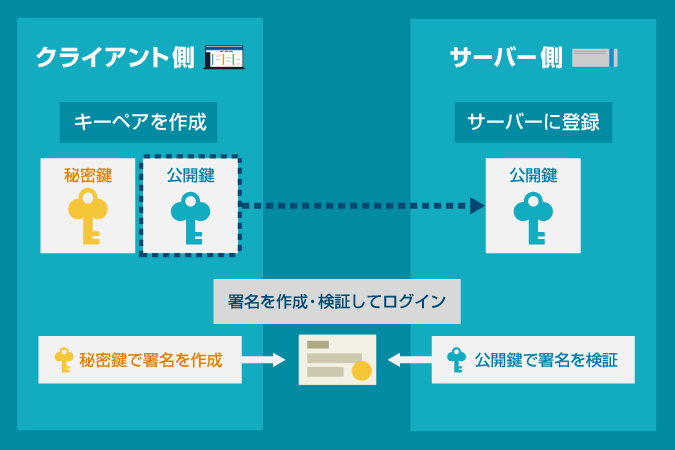

パブリックキー認証

【Oracle 11g】表領域の使用サイズ、空き容量、TEMP表領域のディスクソート回数を取得するSQLスクリプトパブリックキー認証は、公開鍵暗号方式を使用して認証を行います。ユーザーは、秘密鍵を生成し、サーバーには公開鍵を登録します。アクセスする際には、秘密鍵と照合することで認証を行います。この方法は、セキュリティー面で高い安全性を確保できます。

その他の認証方法

その他の認証方法として、以下のようなものがあります。

- Challenge-Response認証:チャレンジレスポンス認証は、サーバーがランダムな値を送信し、クライアントがその値に基づいてレスポンスを返すことで認証を行います。

- スマートカード認証:スマートカード認証は、スマートカードに格納された秘密鍵を使用して認証を行います。

- 生物認証:生物認証は、指紋や顔認証などの生体情報を使用して認証を行います。

SSHで接続できるようにするにはどうすればいいですか?

SSHサーバーの設定

SSHで接続できるようにするため、まずはSSHサーバーの設定が必要です。SSHサーバーは、Remote Host上で動作するソフトウェアで、クライアントからの接続を受け付ける役割を果たします。設定方法は、OSや環境によって異なりますが、一般的には以下の手順で設定できます。

- SSHサーバーのインストール

- 設定ファイルの編集

- サービスを起動

パスワード認証の設定

次に、パスワード認証の設定をします。パスワードは、SSHサーバーにアクセスするための認証情報です。パスワードの設定方法はいくつかありますが、一般的には以下の手順で設定できます。

- パスワードの設定

- パスワードの認証方式の選択

- パスワードの強度の設定

SSH クライアントの設定

最後に、SSHクライアントの設定をします。SSHクライアントは、Remote Hostに接続するためのソフトウェアです。設定方法は、OSや環境によって異なりますが、一般的には以下の手順で設定できます。

- SSHクライアントのインストール

- 設定ファイルの編集

- Remote Hostの追加

OpenSSHの認証方式は?

OpenSSHの認証方式は、以下のような複数の方式をサポートしています。

パスワード認証

OpenSSHのデフォルトの認証方式は、パスワード認証です。この方式では、ユーザー名とパスワードを使用して認証を行います。

- ユーザー名とパスワードを入力

- サーバー側で認証を実施

- 認証に成功すると、セッションが開設されます

公開鍵認証

公開鍵認証は、安全性の高い認証方式です。この方式では、暗号化された鍵を使用して認証を行います。

- クライアント側で秘密鍵を作成

- サーバー側に公開鍵を登録

- クライアント側で秘密鍵を使用して認証を実施

パスワードレス認証

パスワードレス認証は、パスワードを使用せずに認証を行う方式です。この方式では、 Challenge-Response方式やスマートカードを使用して認証を行います。

- クライアント側で認証情報を作成

- サーバー側で認証を実施

- 認証に成功すると、セッションが開設されます

踏み台サーバ経由でSSH接続するにはどうすればいいですか?

踏み台サーバ経由でSSH接続するためには、以下の3つの方法があります。

方法1:ProxyCommandを使用する

ProxyCommandを使用することで、踏み台サーバ経由でSSH接続できます。ProxyCommandは、SSHクライアントが踏み台サーバ経由でターゲットサーバに接続するためのコマンドです。例えば、以下のように設定します。

- 踏み台サーバのIPアドレスやホスト名を指定します。

- ProxyCommandに踏み台サーバ経由でターゲットサーバに接続するコマンドを指定します。

- SSHクライアントで踏み台サーバ経由でターゲットサーバに接続します。

方法2:JumpHostを使用する

JumpHostを使用することで、踏み台サーバ経由でSSH接続できます。JumpHostは、踏み台サーバを経由してターゲットサーバに接続するためのホストです。例えば、以下のように設定します。

- 踏み台サーバのIPアドレスやホスト名を指定します。

- JumpHostに踏み台サーバを指定します。

- SSHクライアントで踏み台サーバ経由でターゲットサーバに接続します。

方法3:Netcatを使用する

Netcatを使用することで、踏み台サーバ経由でSSH接続できます。Netcatは、ネットワーク越しのデータ転送を行うためのコマンドです。例えば、以下のように設定します。

- 踏み台サーバのIPアドレスやホスト名を指定します。

- Netcatを使用して踏み台サーバ経由でターゲットサーバに接続するコマンドを指定します。

- SSHクライアントで踏み台サーバ経由でターゲットサーバに接続します。

よくある質問

OpenSSHのHostbasedAuthenticationを使用するメリットとは何か?

OpenSSHのHostbasedAuthenticationを使用することで、セキュアなSSH接続を実現することができます。一つの理由は、ホストベースの認証を行うことで、パスワードの漏洩や鍵の盗難のような脆弱性を低減することができます。また、ホストベースの認証を使用することで、セキュアな認証を行うことができます。

OpenSSHのHostbasedAuthenticationの設定方法は?

OpenSSHのHostbasedAuthenticationの設定方法は、基本的にssh configファイルやsshd configファイルに設定を追加することで実現できます。まず、ssh configファイルに「HostbasedAuthentication yes」という設定を追加し、sshd configファイルには「HostbasedUsesNameFromPacketOnly」や「HostCertificate」などの設定を追加する必要があります。追加する設定の内容は、セキュアなSSH接続を実現するために必要なものだけを追加する必要があります。

OpenSSHのHostbasedAuthenticationが不足している部分は何か?

OpenSSHのHostbasedAuthenticationには、パフォーマンスの低下のような問題があります。一方、ホストベースの認証を行うことで、セキュアなSSH接続を実現することができますが、認証の際にはパスワードや鍵を使用する必要があり、パスワードの漏洩や鍵の盗難のような脆弱性を低減することができないという問題があります。また、ホストベースの認証を使用することで、管理コストがかかるという問題もあります。

OpenSSHのHostbasedAuthenticationのセキュリティー対策は?

OpenSSHのHostbasedAuthenticationのセキュリティー対策として、鍵の管理やログの監視を行うことが重要です。まず、鍵の管理を行うことで、鍵の盗難やパスワードの漏洩のような脆弱性を低減することができます。また、ログの監視を行うことで、不正アクセスのようなセキュリティー問題を検出することができます、その他、ファイアウォールや IntrusionDetectionSystemのようなセキュリティー対策も重要です。